内存镜像文件的后缀格式一般为 raw,img,dmp等等,通常利用volatility来进行分析。我一般利用kali自带的volatility来操作。

volatility常见命令:

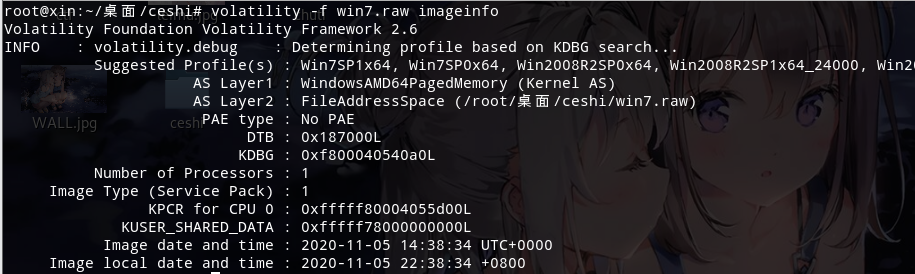

imageinfo:获取profile配置文件

volatility -f win7.raw imageinfo

pstree:以树的方式显示进程

volatility -f win7.raw --profile=Win7SP1x64 pstree

cmdscan:查看cmd键入值

volatility -f win7.raw --profile=Win7SP1x64 cmdscan

hashdump:查看hash密码,windows为NTLM加密方式

volatility -f win7.raw --profile=Win7SP1x64 hashdump

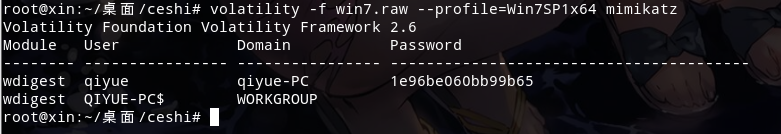

mimikatz:明文显示windows登陆密码,需要额外安装插件

volatility -f win7.raw --profile=Win7SP1x64 mimikatz

filescan:查找文件,通常和grep一起使用

volatility -f win7.raw --profile=Win7SP1x64 filescan | grep Desktop

//查看桌面上的文件

volatility -f win7.raw --profile=Win7SP1x64 filescan | grep -E 'jpg|png|jpeg|bmp|gif'

//查找图片

volatility -f win7.raw --profile=Win7SP1x64 filescan

//显示所有文件,一般不用memdunp:获取对应进程

volatility -f win7.raw --profile=Win7SP1x64 memdump -p pid -D ./dumpfiles:转储内存中的文件,通常在filescan后使用

volatility -f win7.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000002408c460 -D ./hivelist:查看注册表信息

volatility -f win7.raw --profile=Win7SP1x64 hivelist

clipboard:查看剪切板内容

volatility -f win7.raw --profile=Win7SP1x64 clipboard

screenshot:查看屏幕截图

volatility -f win7.raw --profile=Win7SP1x64 screenshot -D ./ mftparser:恢复被删除的文件

volatility -f win7.raw --profile=Win7SP1x64 mftparser > mftoutput.txt

netscan:查看可疑的网络链接

volatility -f win7.raw --profile=Win7SP1x64 netscan

editbox:查看编辑器内的信息,比如txt文件

volatility editbox -f win7.raw --profile=Win7SP1x64

notepad:查看notepad内的信息,不过win7好像没法使用

volatility -f 1.raw --profile=WinXPSP2x86 notepad

iehistory:查看IE浏览浏览器历史记录

volatility -f win7.raw --profile=Win7SP1x64 iehistorycmdline:列出所有命令行下运行的程序

volatility -f win7.raw --profile=Win7SP1x64 cmdlineconsoles:抓取控制台下执行的命令以及回显数据

volatility -f win7.raw --profile=Win7SP1x64 consoles

userassist:查看运行进程的次数和时间

volatility -f win7.raw --profile=Win7SP1x64 userassist一些特殊的进程:

ieplore.exe:

windows自带的浏览器进程,有这个进程代表着打开了ie浏览器。可以利用iehistory命令来查看浏览历史记录

cmd.exe:

有这个进程就代表着打开了cmd.exe,一般可以用cmdscan看到一些信息

notepad.exe:

有这个进程代表着有notepad编辑器文件,可以利用editbox或者notepad等命令直接查看,也可以filescan | grep txt , dumpfiles来提取txt文件。

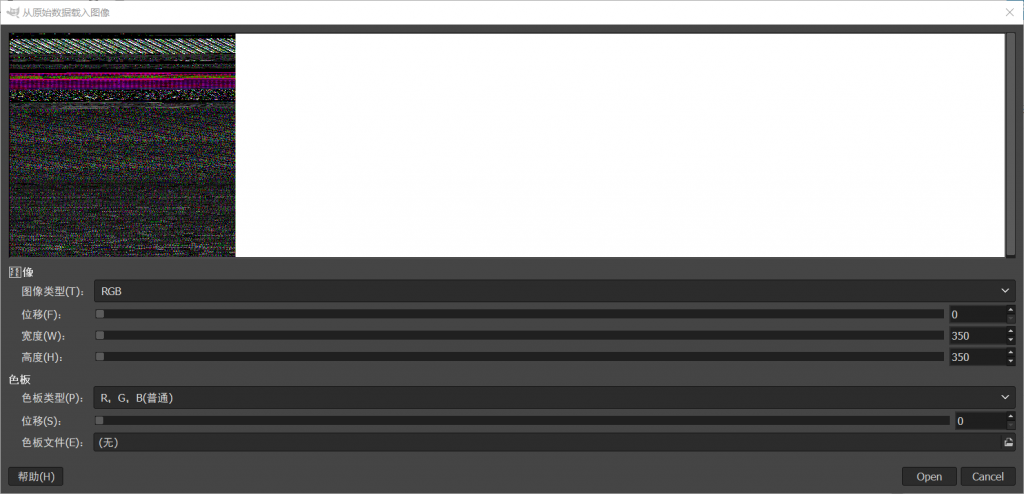

mspaint.exe:

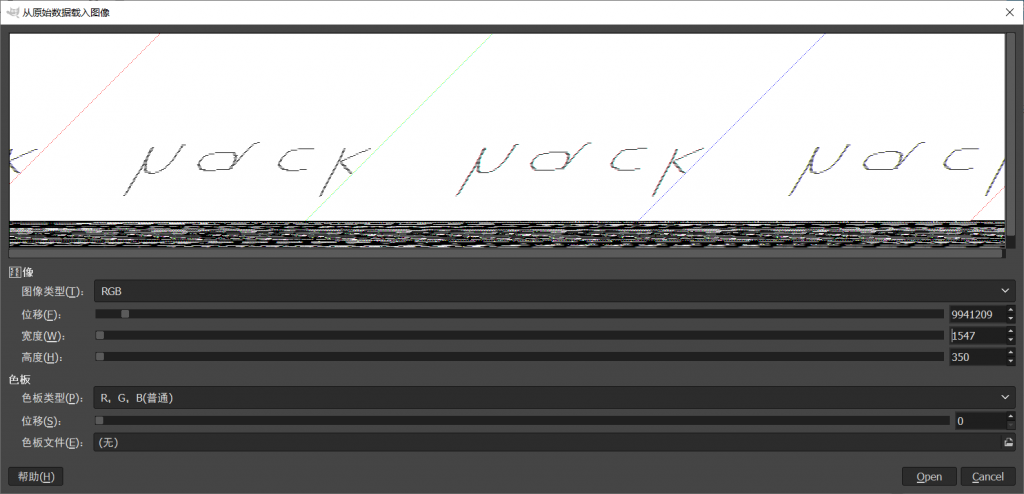

windows自带的画图软件,通常先memdump进程,然后将后缀改为data,用GIMP进行操作

把高度拉到能看到全貌的样子就够,不能太低,也不用太高。

然后调整位移和宽度,直到显示出图案的数据:

有时候得到的图案是倒着的,此时可以继续调位移和宽度让它变正,当然如果不想调了,也可以用PS等软件翻转。

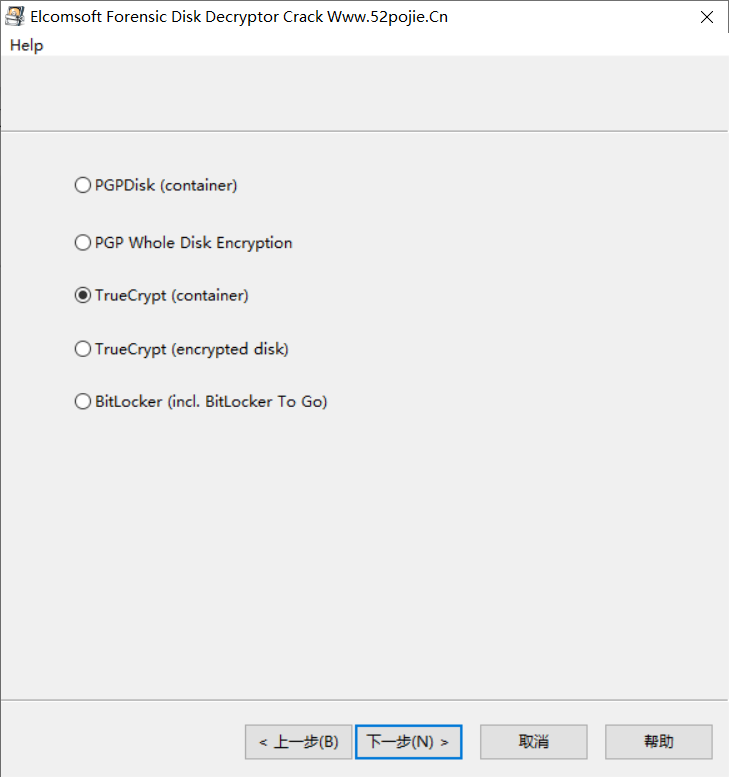

TrueCrypt.exe:

一款磁盘加密工具,可以利用工具Elcomsoft Forensic Disk Decryptor来进行解码。

先利用memdump提取出TrueCrypt.exe进程,然后可以利用工具EFDD,选择TrueCrypt解码方式,然后加载分离出的dmp文件,装载虚拟磁盘,最终得到信息。具体操作可看例题wp。